このたび、弊社が提供するアパレル特化型ECプラットフォーム「スパイラルEC®」により構築されたサイトにおいて、外部からの不正アクセスがございました。調査の結果、一部の個人情報が流出したことが判明いたしました。お客様及び関係者の皆様に多大なるご迷惑、ご心配をおかけしますことを深くお詫び申し上げます。また、発生から被害状況の確認までに時間を要してしまいましたことを重ねてお詫び申し上げます。

これまでに弊社が確認した事実と対応について、下記のとおりご報告申し上げます。

更新履歴

- 2016/7/27 第4報( 安全性確認及び脆弱性診断の結果報告 )を公開しました

- 2016/7/15 第3報(「4.応急的な対応」に関する追加報告、「10.再発防止」に関する追加報告)を公開しました

- 2016/6/30 第2報(「4.応急的な対応」に関する追加報告、「10.再発防止」に関する追加報告、「10.再発防止」に関する補足説明)を公開しました

当社代表及びパイプドHD代表による報告動画

安全性確認及び脆弱性診断の結果報告について(2016.7.27)

株式会社パイプドビッツ 代表取締役社長 CEO 林哲也及びパイプドHD株式会社 代表取締役社長 グループCEO 佐谷宣昭より、パイプドビッツが提供するサービスについて、一定の安全性が確認できたことをご報告いたします。

動画中で、現状のシステムの安全性確認及び脆弱性診断の内容と、今後の安全性強化策についても合わせてご報告しております。

スパイラルEC®への不正アクセスによる個人情報流出について(2016.6.22)

株式会社パイプドビッツ 代表取締役社長 CEO 林哲也及びパイプドHD株式会社 代表取締役社長 グループCEO 佐谷宣昭より、本件の概要、経緯及び対応策等をご報告いたします。

弊社のスパイラルEC®に対する外部からの不正アクセスにより、個人情報が外部に流出したことが判明しました。

(1) 2016年4月18日 15時52分頃、外部からの不正アクセスにより、スパイラルEC®上でECサイトを運営している1社のサイトから個人情報 10,946件を含む注文情報 15,581件がファイルとして第三者によりダウンロードされました。

個人情報には以下の事項が含まれます。

注文者氏名、注文者住所、注文者メールアドレス(PC / 携帯)、注文者電話番号、注文者コメント、管理者コメント、配送先氏名、配送先住所、配送先電話番号、注文金額、送状番号等

なお、会員ID及びパスワードは注文情報に含まれておりません。クレジットカード情報につきましては、システム側で保有していないため流出しておりません。また、現時点で個人情報を悪用された等の報告はございません。

(2)スパイラルEC®上でECサイトを運営している43社53サイト314名の管理画面にアクセスする運営者のログインID及びパスワードのメッセージダイジェスト(不可逆暗号)のうちの一部がデータベースクライアントプログラムを用いて第三者に閲覧された可能性が高いと考えられます。データベース内容をファイルとして出力や、転送及びダウンロードされていないことを確認しています。

(3)上記のうち40社42サイトにおいて、データベースクライアントプログラムを用いて個人情報を含む約98万件の会員データのうちの一部が第三者に閲覧された可能性があります。データベース内容をファイルとして出力や、転送及びダウンロードされていないことを確認しています。

個人情報には以下の事項が含まれます。

注文者氏名、注文者住所、注文者メールアドレス(PC / 携帯)、注文者電話番号、注文者コメント、管理者コメント、配送先氏名、配送先住所、配送先電話番号、注文金額、送状番号等

なお、クレジットカード情報につきましては、システム側で保有していないため流出しておりません。また、現時点で個人情報を悪用された等の報告はございません。

(4)2社、2サイトが利用している決済代行サービスとの連携設定が第三者に閲覧されました。その他、22社24サイトの同設定がデータベースクライアントプログラムを用いて閲覧された可能性があります。データベース内容をファイルとして出力や、転送及びダウンロードされていないことを確認しています。現時点で連携している決済代行サービス会社に弊社システムからの不正な接続がないことを確認しています。

この設定及び該当サービスを利用した注文番号を用いると、注文金額を引き下げることが可能ですが、現時点で悪用された等の報告はございません。

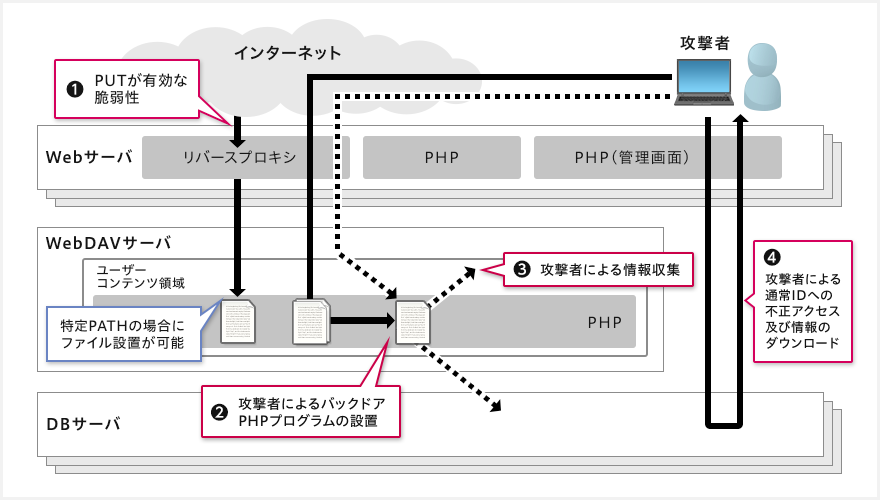

本件情報流出に至った原因は以下のとおりです。

(1)システム構成上の脆弱性の存在

- 1)本件システムは、Webサーバの負荷分散のためリバースプロキシを介してコンテンツデータをバックエンドのWebDAVサーバから参照する構成をとっております。しかしながら、Webサーバにおいて本来不要であるPUTメソッドを無効化しておらず、外部から当該メソッドを利用してバックエンドのWebDAVサーバに第三者が任意のファイルを設置できる状態にありました。

- 2)当該WebDAVサーバは、機能上の必要性からPHPが動作する設定でありました。

(2)攻撃者によるバックドアPHPプログラムの設置

- 1)攻撃者は、脆弱性診断ツールを利用して前記「システム構成上の脆弱性」を確認。

- 2)PUTメソッドを利用してバックエンドのWebDAVサーバにPHPプログラムを設置。

- 3)当該PHPプログラムを利用して複数回に分割してファイルを設置。それらを結合してバックドアPHPプログラムを設置。

(3)攻撃者による情報収集の実施

- 1)攻撃者は、バックドアPHPプログラムを利用してサーバ上のファイル閲覧及びデータベースへの接続を試行。

- 2)攻撃者は、ECサイト運営者の管理画面へのログインID及びパスワードのメッセージダイジェストを閲覧。

(4)攻撃者によるECサイト運営者の管理画面へのログインIDでの不正アクセス

- 1)攻撃者は、先に収集した運営者の管理画面へのログインID・パスワードのメッセージダイジェストの解析及びログイン試行を経て一部のIDでの不正アクセスに成功。

- 2)攻撃者は、管理画面より一部データのダウンロードに成功。

なお、調査の結果、以下を確認しております。

・攻撃者がOSのroot権限の奪取をできないこと

・攻撃者がWebDAVサーバ以外の他サーバへssh等のリモート接続をしていないこと

本件不正アクセスを受けて、以下の対策を講じております。

(1)Webサーバにおける不要なPUTメソッドの無効化

Webサーバにおいて不要なPUTメソッドを無効化することで、第三者が任意のファイルを設置することができるシステム構成上の脆弱性を解消しました。

(2)リバースプロキシにおけるファイル拡張子制限の強化

ユーザーコンテンツ領域に対して、アクセスを許可すべきでないファイル拡張子(php等)のHTTP(S)リクエストを制限しました。

(3)WebDAVサーバにおける監視の強化

万が一、システムが意図しないファイルが設置された場合に検知できるよう指定した形式ファイルの存在確認を行うシステム監視を追加しました。

(4)設置された不正プログラムの除去

攻撃者によって設置された不正プログラムを特定し除去しました。

(5)WebDAVサーバに対するウィルススキャンの実施

WebDAVサーバに対して、ウィルススキャンを実施し、他に危険性のあるファイルが存在しないことを確認しました。

(6)攻撃元IPアドレスとの通信遮断

調査の過程で把握した攻撃元IPアドレスとの通信を遮断しました。

| 日時 | 事象 | |

|---|---|---|

| 2010 | 04/26 | スパイラルEC®をリリース。原因となったPUTメソッドによるアクセス可能な脆弱性はこの時点から存在していました。調査の結果、2015年11月まで当脆弱性を突いた不正アクセスは存在しないことを確認しています。 |

| 2015 | 11/12 21:58:00 | スパイラルEC®上で稼働するA社のECサイトへの脆弱性診断ツールを用いた攻撃が開始されました。 |

| 11/15 16:29:30 | 原因となったPUTメソッドによるアクセス可能な脆弱性を突き、暗号化された複数のファイル(ウィルスチェック等のフィルタを潜り抜けるためと思われる)を組み合わせて作られたバックドアPHPプログラム(WebShell)が設置され、WebブラウザからWebDAVサーバのファイル閲覧及びシェル操作が可能になりました。 | |

| 11/16 6:34:39 | 新たにバックドアPHPプログラム(Weevely)が設置されました。これによりシェルコマンドを遠隔操作可能になりました。11/12~22の間に最大5,400回のコマンドが実行された可能性があります。 | |

| 11/22 3:17:03 |

一連の脆弱性攻撃が終了しました。開始から終了まで合計約29万回のSQLインジェクションやクロスサイトスクリプティング等の脆弱性を突く目的の不正アクセスがありました。 この間、バックドアを利用して設定ファイル等310個のファイルの閲覧やダウンロードが行われましたが、いずれも個人情報は含まれておりません。 個人情報を含むデータベースの内容は閲覧された可能性はありますが、IDとパスワードのメッセージダイジェスト情報が閲覧された場合に発生しうるスパイラルEC®のサイト及び管理画面への不正ログインやログイン試行はありません。 |

|

|

この後、2015/12/10、12/25、2016/3/6にバックドアPHPプログラムへのアクセスがありました。計75回程度のシェルコマンドの実行と2つのテンプレートファイルの閲覧が行われました。 個人情報を含むデータベースの内容は閲覧された可能性はありますが、IDとパスワードのメッセージダイジェスト情報が閲覧された場合に発生しうるスパイラルEC®のサイト及び管理画面への不正ログイン及びログインの試行はありません。 |

||

| 2016 | 4/13 15:28:20 | 新たにB社のECサイトへの脆弱性診断ツールを用いた攻撃が始まりました。 |

| 4/14 19:21:38 | 原因となったPUTメソッドによるアクセス可能な脆弱性を突き、遠隔でシェルコマンドを実行可能なエージェントPHPプログラムが設置されました。 | |

| 4/14 19:27:30 | 暗号化された複数のファイルを組み合わせて生成されたバックドアPHPプログラム(WebShell)が設置され、Webブラウザからコンテンツサーバのファイル閲覧及びシェル操作が可能になりました。 | |

| 4/15 22:03:27 |

B社ECサイトに対する第1弾の攻撃が終了しました。合計約59万回のSQLインジェクションやクロスサイトスクリプティング等の脆弱性を突く目的の不正アクセスがありました。 この間、最大約550回のシェルコマンドが実行された可能性があります。 設定ファイル等26個のファイルの閲覧やダウンロードが行われましたが、いずれも個人情報は含まれておりません。 個人情報を含むデータベースの内容は閲覧された可能性はありますが、IDとパスワードのメッセージダイジェスト情報が閲覧された場合に発生しうるスパイラルEC®のサイト及び管理画面への不正ログインやログイン試行はありません。 |

|

| 4/18 9:03:54 ~ 15:29:04 |

B社ECサイトに対する攻撃が再開しました。 バックドアPHPプログラムへのアクセスがありました。最大約2,400回のシェルコマンドが実行された可能性があります。 この期間、B社サイト管理画面へのログイン失敗が12回ありました。 他の1社の管理画面へのログイン失敗が1回ありました。 これらのことから、データベース閲覧が行われ、管理画面ログイン用運営者IDとパスワードのメッセージダイジェストが閲覧されたと推測します。 B社ECサイトの商品購入ページにアクセスし、存在しない住所への代引きにより商品が9:30に注文されました。 EC商品購入画面から商品をカートに入れ、チェックアウトし、クレジットカード番号入力画面を表示しています。 これらのことから、データベース閲覧が行われ、注文情報が閲覧された可能性があります。 また、クレジットカード決済代行サービスとの接続設定及びクレジットカード決済処理プログラムファイルが閲覧されました。 |

|

| 4/18 15:31:32 ~ 16:06:50 |

B社の管理画面に、一般権限の運営者IDでなりすましてログインに成功しました。データベースから閲覧した運営者IDとIDから推測したパスワードのメッセージダイジェストとデータベース内のものとを照合し、パスワードを推測したと思われます。 管理画面上で注文データの検索と個別注文の詳細、支払い方法、入金データアップロード、割引情報の閲覧が行われました。 注文データのダウンロードに2回(3,368件、15,581件)成功しています。後者のダウンロード内容に前者の内容が含まれています。注文データには影響範囲の項で記した個人情報が含まれています。 |

|

| 4/18 16:08:24 ~ 16:16:39 |

ログアウト後に同じ運営者IDで再ログインが行われました。 注文データのダウンロードに成功(3,368件)していますが、既にダウンロードしたデータと同じ内容です。 |

|

| 4/18 16:17:41 ~ 17:34:14 |

ログアウト後に管理権限を持つ運営者IDで管理画面にログインが行われました。 注文情報、出荷情報、クレジットカード決済代行サービスとの連携設定、Google Analyticsとの連携設定が閲覧されました。 注文データのダウンロードに2回(3,368、220件)成功していますが、既にダウンロードしたデータに含まれる内容です。 注文詳細画面にアクセスし、クレジットカードで購入された任意の1件の注文ステータスが「与信」から「与信確定」に変更されました。 ※1)(与信確定処理でクレジットカード情報を閲覧しようとしたと推測します。)その後の確認により、与信確定された商品は正常に購入者に配送され、注文者に影響がないことを確認しています。 |

|

| 4/18 17:34:14 | B社への攻撃が終了しました。 | |

| 4/18 17:35:50 |

バックドアPHPプログラムへのアクセスが再開されました。次の攻撃対象の管理画面にログインするための運営者IDとパスワードのメッセージダイジェストを検索したと推測します。 4回のシェルコマンドが実行された可能性があります。 |

|

| 4/18 17:36:39 ~ 17:47:06 | 新たに弊社外部公開テスト環境(※2)の管理画面へのログインに1度で成功し、テストデータ(注文情報、出荷情報、クレジットカード決済代行サービスとの連携設定)が閲覧されました。 | |

| 4/18 17:47:18 ~17:52:20 |

新たにC社の管理画面への運営者ログインIDでのログインに1度失敗しましたが、2度目でログインに成功しました。 注文情報が閲覧されました。 クレジットカード決済代行サービスとの連携設定が閲覧され、更新ボタンが押されましたが設定内容に変更はありませんでした。 決済代行会社の調査により現在までC社以外からの不正な接続がないことを確認しています。 この間、6回のシェルコマンドが実行された可能性があります。 |

|

| 4/18 17:52:34 ~18:17:19 | 新たに他の4社の管理画面へのログインを計5回試みるが、いずれも失敗しました。最大71回のシェルコマンドが実行された可能性があります。 | |

| 4/18 18:20:34 | バックドアPHPプログラムへのアクセスが終了しました。 | |

| 4/22 0:05:50 ~ 0:07:15 |

バックドアPHPプログラムのメニューを順番に1度ずつクリックしました。 これ以降、不正アクセスは確認されていません。 |

|

| 日時 | 対応 | |

|---|---|---|

| 2016 | 4/18 |

今回不正アクセスを受けた疑いのあるユーザ様(B社)のサイトに対して4/13~15にSQLインジェクションと思われる登録が200件以上あるとの問い合わせがありましたが、SQLインジェクションが失敗し、無害であると判断して、ユーザ様に回答しました。 事後の調査により、このSQLインジェクションはB社に対する一連の攻撃の一部であることが分かりました。 |

| 6/7 11:34 | B社サイトから異常な注文(発生経緯※1)についての問い合わせがあり、調査を開始しました。 | |

| 6/7 ~ 6/13 |

管理画面へのアクセスログを調査したところでは、正常なログインと管理画面操作しか記録がなかったため、通常の運営担当者による操作と思われることを回答しました。 しかしながら、B社では該当の処理をしていないことと、不審な接続元IPアドレスであったために、再度調査を開始しました。 |

|

| 6/14 9:13 | 調査を担当していた開発部門からCISOにエスカレーションが行われ、不正アクセスの疑いがある事故としての調査を開始しました。 | |

| 6/14 10:00 | 不正アクセスを受けた疑いのあるユーザ様(B社)に対して、念のため管理画面への運営者ログインIDのパスワード変更を依頼しました。 | |

| 6/14 10:00 ~ 21:00 | B社のアクセスログの調査を行いました。また当該不審なIPアドレスからのアクセスを遮断しました。 | |

| 6/14 20:48 | ウェブサイトの攻撃兆候検出ツール(iLogScanner)を使用して攻撃の可能性についての確認を行いましたが、管理画面に対する攻撃のログは確認されませんでした。 | |

| 6/15 12:00 | 外部に公開している弊社テスト環境(発生経緯※2)への不正アクセスも発見されたことから、調査対象に含めました。 | |

| 6/15 19:00 |

WebDAVサーバ上で不審なPHPファイルを発見し、関連するアクセスログの調査を開始しました。 すぐに、WebDAVサーバ内にある、不審なPHPファイルをすべて削除しました。 |

|

| 6/15 20:47 | 不審なPHPプログラムの中にバックドアと思われるプログラムが存在することを発見しました。 | |

| 6/15 21:30 | WebDAVサーバ上にPHP等の存在すべきでない拡張子を持つファイルが新たに設置されると検知する仕組みを導入しました。 | |

| 6/15 23:34 |

該当のプログラムがバックドアであることを特定しました。 当ファイルにアクセスしたIPアドレスとB社管理画面にログインしたIPアドレスが一致したため、外部からの攻撃の可能性が高いとして調査を進めることにしました。 |

|

| 6/16 9:15 |

今回の事故に関係するパイプドHDグループ各社から構成された緊急対策チームを組成し、ミーティングを開催しました。 緊急対策チームで、現時点までの調査状況の共有、対応方針の決定、タスクの洗い出しを行いました。 この時までは、WebDAVサーバに対して外部から任意のファイルがPUTされる設定にはなっていないと誤認していましたが、 ・すべての不審なPHPを削除したこと ・不審なPHPがWebDAVサーバ上にPUTメソッドを含む何らかの手法により設置されたとしても、1分以内に検知する仕組みを設置したこと ・管理画面にログインする担当者IDのパスワードの変更を行ったこと の対策を実施したことから、今回の事故の影響がさらに広がることを防ぐことができると判断しました。 |

|

| 6/16 11:41 | WebDAVのPUTメソッドによりファイルが設置されたログを発見したこと、及び弊社端末からPUTメソッドによるファイル設置を試みたところ成功したことから、原因となった脆弱性として特定しました。 | |

| 6/16 12:00 | 今回の原因となったリバースプロキシのPUT / DELETEメソッドを無効化しました。 | |

| 6/16 15:13 | ログインログについて追加情報を取得するためのパッチをリリースしました。 | |

| 6/16 ~ 6/19 |

WebDAVに対するPUTメソッドが有効であり、原因として特定したことから、被害状況の全容を把握するための調査を開始しました。 ・WebDAVサーバ上のPHPプログラムに対するアクセスログ ・管理画面のダウンロード機能にアクセスしたログ ・PUTメソッドが利用されたアクセスログ の中から不審なIPアドレスを抽出しました。 そのIPアドレスをアクセス元とする全サイトのアクセスログを抽出して、行動を分析しました。そのほか、 ・データベースーログ ・アプリケーションログ ・ファイアーウォールのログ ・システム関連のログ 等を加えて、被害状況、攻撃の経緯、及び原因の分析を行いました。 不正と判断したIPからのスパイラルEC®システムへの通信を発見次第順次遮断するようにしました。 |

|

| 6/17 17:54 以降順次 | 不正と判断したIPからのスパイラルEC®システムへの通信を発見次第順次遮断するようにしました。 | |

| 6/19 18:57 | リバースプロキシにおけるアクセスを許可するファイル拡張子制限を設定しました。 | |

| 6/20 09:15 | 緊急対策チームミーティングを行い、分析結果の共有、影響の特定、お客様対応方針の決定を行いました。 | |

| 6/20 ~ 6/21 | WebDAVサーバ及びアプリケーションサーバに対するウィルスフルスキャンを完了し、問題がないことを確認しました。 | |

関連のアクセスログ調査による推測となりますが、一連の攻撃は以下のようなものであったと考えています。

- ・接続経路が隠蔽されていますが、バックドアPHPプログラムのUIがA社攻撃時、B社攻撃時の両方とも中国語であり、中国語を理解できる者からの攻撃と考えます。

- ・以下の行動から、クレジットカード番号の取得を試みたのではないかと推測します。

- ・A社、B社のいずれへのアクセスにおいても、ファイルの検索及び閲覧がクレジットカード決済代行サービスとの接続設定や、creditの名前を持つページ要素やテンプレートファイル、ディレクトリに対してアクセスが多いこと。

- ・管理画面にログインした3サイトとも、クレジットカード決済代行サービスとの連携設定画面を表示していること。

- ・「与信確定」ボタンを押していること。

- ・データベースにアクセスされた可能性のある時間帯に、EC商品購入サイトのクレジット番号入力画面を表示していること。

- ・データベースにアクセスできるのであれば、注文情報はデータベースクライアントプログラム上で閲覧やテーブルのダンプを出力する等、ダウンロードすることが考えられますが、それらが行われずに、管理画面にログインしてから注文情報をダウンロードしています。注文情報テーブルを閲覧したものの、クレジット番号が見つからなかったため、管理画面経由であれば取得できるのではないかと考えたと推測します。

- ・管理画面にログインがあった弊社外部公開テスト環境(発生経緯※2)上には、ログインIDとパスワードが同じである、パスワード強度が極めて弱いものが存在しました。データベースを閲覧し、ログインIDとパスワードのメッセージダイジェストを取得し、何らかのパスワード解読ツールにより、パスワードを解析したと思われます。

- (1)設計段階におけるリスク評価の不備

- システム構成を設計する段階でPUTメソッドがリバースプロキシを経由してバックエンドのWebDAVサーバに中継されることのリスク評価が実施されておらず、必要な対策が講じられておりませんでした。

- (2)セキュリティ点検における網羅性の不足

- 年1回以上のセキュリティ診断(直近の実施は2016年2月)を実施しておりましたが、対象スコープが新機能や改修部分を優先したために本件脆弱性を発見できておらず、過去の実装部分への網羅的な点検が実施されにくい運用でありました。

- (3)発覚までに時間を要した問題

- 2015年11月及び2016年4月に長時間にわたって繰り返された攻撃もしくはそれに付随する異常を、システム監視において検知できませんでした。そのため、攻撃元IPアドレスの適時の遮断を対応できませんでした。また2016年4月18日に、SQLインジェクション脆弱性を検査したと思われるデータ登録に気付き調査しましたが、当該プログラムに問題がないとして調査を終えていました。もし他の攻撃の可能性を疑い詳細なログ調査を実施していれば、今回の攻撃を発見できていた可能性があり、セキュリティ関連事象発生時には事件事故管理フローに従ってセキュリティ関連部門へ情報共有すべきところ、実施されていない問題がありました。

- (4)設置されたファイル監視の問題

- 本件システムでは、ファイル改ざん検知の仕組みを導入しておりますが、ユーザが運用上で常時変更するユーザーコンテンツ領域は監視対象としておらず、攻撃者が設置した不正プログラムを検知できませんでした。

- (5)WebDAVサーバの機能分離の問題

- 外部からコンテンツデータを参照するWebDAVサーバでは、セキュリティの観点からPHPの動作を無効とするか、PHPが必要な機能を分離する等の対策を講じるべきでありました。

- (6)ECサイト運営者のパスワードに安易な文字列が設定可能な問題

- 本件サービスがECサイトであることを踏まえれば、パスワードには文字数・文字種について入力制御を行って一定の強度を保つべきであるところ、十分な制御がされておりませんでした。

弊社は今回事故が発生したスパイラルEC®以外にも、「スパイラル®」、「スパイラル PLACE®」、「ネットde会計®」のサービスを提供しています。

これらのサービスではスパイラルEC®と異なり、原因となったリバースプロキシによるバックエンドサーバへの中継は行っていないため、同様の手口での不正アクセスは成立しません。

また、これらのサービスに対して外部からのPUTメソッドによるアクセスが成功しないこと、不審なファイルが置かれていないことを調査し、問題がないことを確認しました。万が一、不正なプログラムが設置された場合でも、当該プログラムを自動で検知する仕組みを設置し、監視できる体制を整えております。

今後の再発予防のため、2016年7月1日付で社長直轄の「不正アクセス対策室」を設置し、弊社提供各サービスに対する定常的な脆弱性の診断と、脆弱性攻撃手法及びその監視、防御に対する調査・研究を専門的に取り組みます。

また、役職員に対するセキュリティ教育を引き続き推進し、人的・組織的体制のさらなる整備に取り組みます。

親会社であるパイプドHD株式会社にて、所轄警察、関係官庁をはじめ、一般財団法人日本情報経済社会推進協会(JIPDEC)やBSIグループジャパン株式会社(BSIジャパン)などの関係各所へ本件について報告しております。

- TEL:03-5575-6601

「情報漏洩について」とお伝えください

投資家のみなさま、報道関係者のみなさまからのお問い合わせは、スパイラル株式会社にて承っております。

| お問い合わせ内容 | 当社のお客様の情報は大丈夫ですか? |

|---|---|

| 回答内容 | 今回発表しておりますお客様以外では、流出は確認されておりません。スパイラル、スパイラルプレース、ネットde会計等、スパイラルEC以外の弊社サービスにおいて流出が発生していないことを確認しております。 |

| お問い合わせ内容 | 「ユーザーDB」とは何ですか? |

|---|---|

| 回答内容 | スパイラルECで構築されたECサイトの会員情報が保存されているデータベースを指します。 |

| お問い合わせ内容 | 何が閲覧された可能性があるのですか? |

|---|---|

| 回答内容 | 注文者氏名、注文者住所、注文者メールアドレス(PC / 携帯)、注文者電話番号、注文者コメント、管理者コメント、配送先氏名、配送先住所、配送先電話番号、注文金額、送状番号等が閲覧された可能性があります。なお、クレジットカード情報につきましては、システム側で保有していないため流出しておりません。 |

| お問い合わせ内容 | 「閲覧の可能性」というのは、流出したということですか? |

|---|---|

| 回答内容 | 痕跡が確認されたファイルのダウンロードおよび情報の閲覧の可能性を含めて「流出」と記載しております。 |

| お問い合わせ内容 | 複数のECサイトに影響が発生している中で、なぜNet ViViだけサイト名が発表されているのですか? |

|---|---|

| 回答内容 | 「NET ViVi Coordinate Collection」は弊社グループ会社である株式会社ウェアハートが運営しているECサイトであるため、名称を特定して発表しております。 |

| お問い合わせ内容 | パスワードは必ず変更しないといけないのですか? |

|---|---|

| 回答内容 | 変更をお願いいたします。流出したパスワードのメッセージダイジェスト情報は、お客様が入力するパスワードそのもの(平文)ではございませんが、文字数や文字種が少ない等の簡単なパスワードであった場合には機械的な解析が比較的容易であるため、変更をお願いいたします。 |

| お問い合わせ内容 | 不正アクセスはどこからの攻撃ですか? |

|---|---|

| 回答内容 | 接続経路が隠蔽されていますが、バックドアPHPプログラムのUIがA社攻撃時、B社攻撃時の両方とも中国語であり、中国語を理解できる者からの攻撃と考えます。 |

| お問い合わせ内容 | 個人情報が流出したと特定できたのはなぜですか? |

|---|---|

| 回答内容 | 攻撃者がクライアントの管理画面にログインし、売上データのダウンロードを行ったログが残っていたことから特定いたしました。 |

| お問い合わせ内容 | なぜ7か月間も不正アクセスに気づかなかったのですか? |

|---|---|

| 回答内容 | 監視体制が十分に機能していなかったためです。詳細は報告の通りでございます。 |

| お問い合わせ内容 | 不正アクセスの発覚から公表まで時間がかかったのはなぜですか? |

|---|---|

| 回答内容 | 影響範囲の調査・確定に時間を要したためです。また、不確定の情報を発表した場合に不安を招くおそれがあると判断したため、ある程度情報がまとまった段階で公開いたしました。 |

| お問い合わせ内容 | 補償はどうするのですか? |

|---|---|

| 回答内容 | 各お客様への必要な措置を検討いたします。 |

| お問い合わせ内容 | 想定される業績への影響は? |

|---|---|

| 回答内容 | 現在精査中です。今後、業績に大きな影響を生じる事態が発生した場合は、速やかにお知らせいたします。 |

| お問い合わせ内容 | 二次被害は発生していますか? |

|---|---|

| 回答内容 | 現在、個人情報の悪用等の二次被害は確認されておりません。 |

| お問い合わせ内容 | 警察や公的機関には報告していますか? |

|---|---|

| 回答内容 | 2016年6月22日、所管警察署、総務省、経済産業省、一般財団法人日本情報経済社会推進協会(JIPDEC)、BSI グループジャパン株式会社等の外部機関への一次報告をいたしました。 |

| お問い合わせ内容 | データベースの中の情報は暗号化されていなかったのですか? |

|---|---|

| 回答内容 | データベースの中の情報は暗号化されておりません。 |

| お問い合わせ内容 | スパイラル(もしくはプレースなど)は大丈夫ですか? |

|---|---|

| 回答内容 | それぞれ独立したシステムであるため影響はございません。スパイラルECへの不正アクセス発覚後、各システムへの不正なアクセスの痕跡や不正なファイルが存在しないことを確認しております。 |

| お問い合わせ内容 | なぜマルチテナント型なのに個別クライアントの被害になったのですか? |

|---|---|

| 回答内容 | 今回、マルチテナント型システムへの不正アクセスから直接的に全ユーザのデータがダウンロードされた形跡は確認されておりません。推測ではございますが、システム上にクレジットカード情報が保存されていないため、攻撃者が個別クライアントの管理画面へと探索を進めたため今回の被害が発生したと考えられます。 |

| お問い合わせ内容 | PHPファイルはマルウェアだったということか? |

|---|---|

| 回答内容 | コンピュータウィルスのような自律的に動作するものではございませんが、悪意のあるプログラムではあるため、広義の「マルウェア」に該当します。 |

| お問い合わせ内容 | バックドアとは何ですか? |

|---|---|

| 回答内容 | システム管理者が想定・許可していない経路・方法によるアクセスルートを提供してしまうプログラムを指します。 |

| お問い合わせ内容 | 安全性の確認が十分に取れたのですか? 再発しないのでしょうか? |

|---|---|

| 回答内容 | 今回問題が発生した箇所について安全性を確認いたしました。 |

| お問い合わせ内容 | 不正アクセス発覚の場合、安全性の確認が取れるまではサイトクローズするのが多いようだが、なぜ無停止だったのですか? |

|---|---|

| 回答内容 | 発覚後、早い段階で被害の拡大を食い止める応急的な措置を実施したため、サイトクローズの必要はないと判断いたしました。 |

| お問い合わせ内容 | 情報を盗んだ人物は特定されているのですか? |

|---|---|

| 回答内容 | 特定されておりません。 |

本ページの更新日:2024/4/1(組織再編のため、本ページをスパイラル株式会社の管理ドメインに移設)